|

|

现在越来越多的网站把数据的交互过程写在 JS 代码里,也就是说如果你只单单看前端网页的源码,你是无法得到具体的数据,你只能看到一大堆调用 JS 的前端代码。所以对于这类的网站,我们需要进入到具体的 JS 源码,理清关键代码,从而进行破解获取到我们想要的数据。1 W/ |+ k& Y, p3 x5 O' }, f: K: F" e

1 JS 基础语法学习. Q( ?. Q# T& P" N w: D, b

你只要有点编程基础,学习过一门编程语言,JS 的学习还是相对轻松,一个星期左右的时间就可以把 JS 所有的基础内容,全部学习一遍。如果你没有编程基础的话,JS 基础的内容学习起来也不是非常难,最多一个月的时间也能全部学完。

9 n' Y. l) F h( M# R这里给大家推荐一个 JS 编程基础学习网站:

% |- J d+ l4 E4 {$ A. ghttps://www.runoob.com/js/js-tutorial.html

% t0 j* W/ b3 ]* z! @4 q: O7 r( O: `; c) x/ t

3 [4 K$ X7 X, }8 k* d

# t/ e8 i3 S. Z, k2 前端 JS 破解原理& j/ t( ?- l* n3 c; J2 _

普通的网站数据的显示都是在网站的源码中就可看到,这类的网站你只要发个 requests 的请求,服务器就会把带有数据的源码返回给你,你就可以通过一些解析库进行解析了。但对于 JS 进行数据加密传输的网站,它就不同,比如下面这个网站:

# q% w+ e9 c1 \: g# @* h

7 q/ c/ X: Y7 }* |3 `3 I0 l# y

7 q/ c/ X: Y7 }* |3 `3 I0 l# y

在控制面板可以看到获取到的数据是字母串,跟前端显示的数据完全不同,这就说明网站的数据是被加密了。新手在爬这类网站的时候,看到这里可能就会感到无奈。但大家不妨这样想,前端显示的数据是正常,所以后台一定会有某个地方对加密过的数据进行解密,而我们需要做的就是找到这个段解密的代码,按照它的逻辑进行传参就可以了。这也是我们破解 JS 代码的原理所在。

0 \3 W. G# U! _5 J- v6 Y) j0 T6 y2 }/ R9 X: }" G2 |- \% x4 ?/ y

3 工具的使用" n i; @/ t$ r) i6 q4 W

讲完了原理之后,我先给大家介绍几个常用的工具。3.1 谷歌浏览器的开发者工具8 U- {8 i/ R7 I

学爬虫一定要会使用谷歌浏览器的开发者工具,按谷歌浏览器按 F12 就可以弹出具体的页面。- Y4 h5 W6 R8 F$ o' w

: u) r3 n c) J9 |: P; j+ e 在开发者页面中你可以看到网页的源码「Elementes」、控制台「Console」、网页源码「Sources」、网络请求面板「Network」等等。详细的教程可以去看下官方的文档:

6 C/ {* A! @6 `3 V! `" L9 S2 yhttps://developers.google.com/web/tools/chrome-devtools/?hl=zh-cn

# w5 G& A0 R6 F6 j {

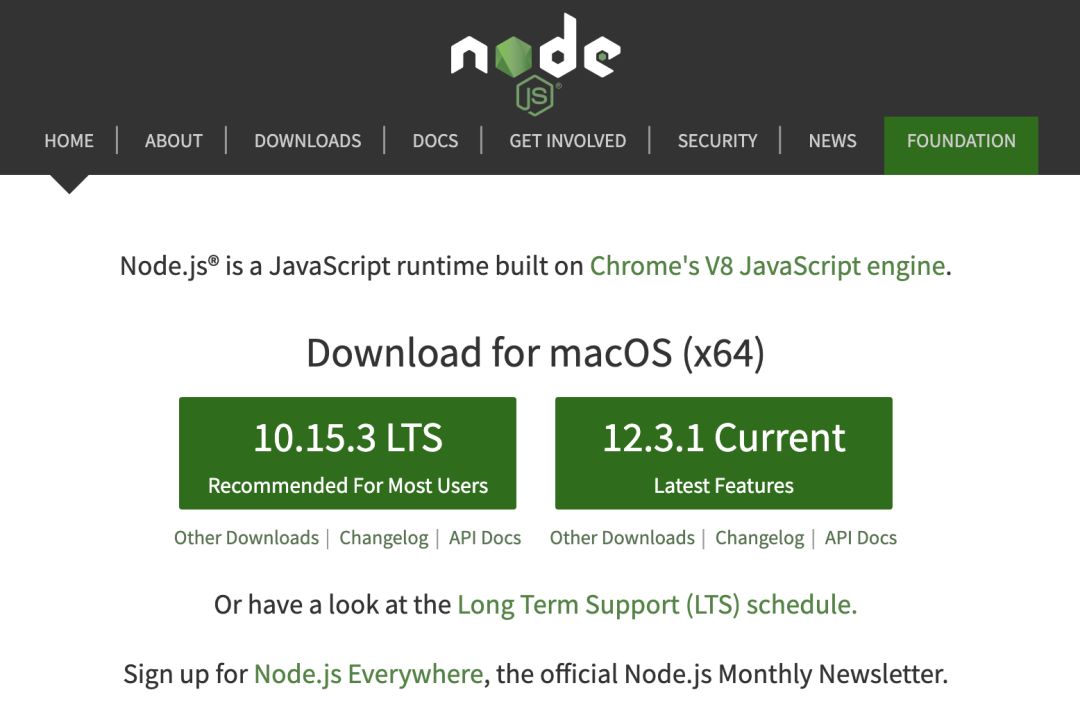

1 G* Q& B# @5 ?, [3.2 Nodejs 安装

. M. Y& @* F: z6 @5 w 因为涉及 JS 的调试验证,所以除了 Python 环境外,你还需要Nodejs( JS 的运行环境)和 WebStorm(IDE)。

8 S; W) W: W/ _3 U* u8 H- f

* t3 A3 V9 I% y0 C2 x

* t3 A3 V9 I% y0 C2 x

Nodejs 去官网下载安装包后直接一键安装即可,安装完毕后去控制台运行 node -- version,如果出现版本号即代表安装成功。WebStorm 安装完后需要激活,激活教程网上很多,大家自行搜索。它是 Jet Brains 的产品(和 PyCharm 是同一家公司),所以使用方式与 PyCharm 很类似。

$ F# e4 J) G5 l" v3 D/ H! T o) q( a# b, T q+ \

4 实战练习

8 ]8 Z x% T( I" @4 I) F接下来就带大家进行实战练习,这次我们爬取的对象是「企名片」网站:5 ^" s; K/ d, L

https://www.qimingpian.com/finosda/project/pinvestment

- J3 e8 m' G( t) g* D2 j1 b: D

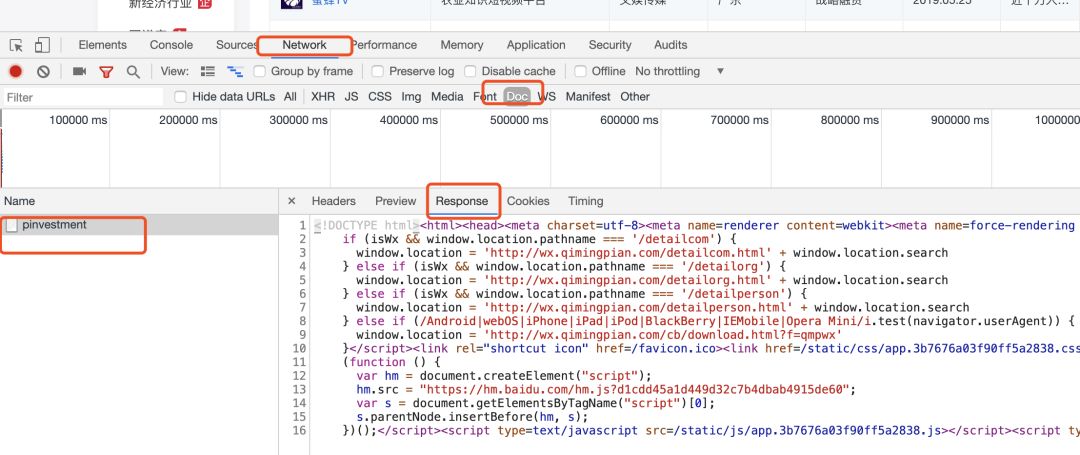

) i$ ?6 c) c0 S) N+ y8 d4.1 网站分析

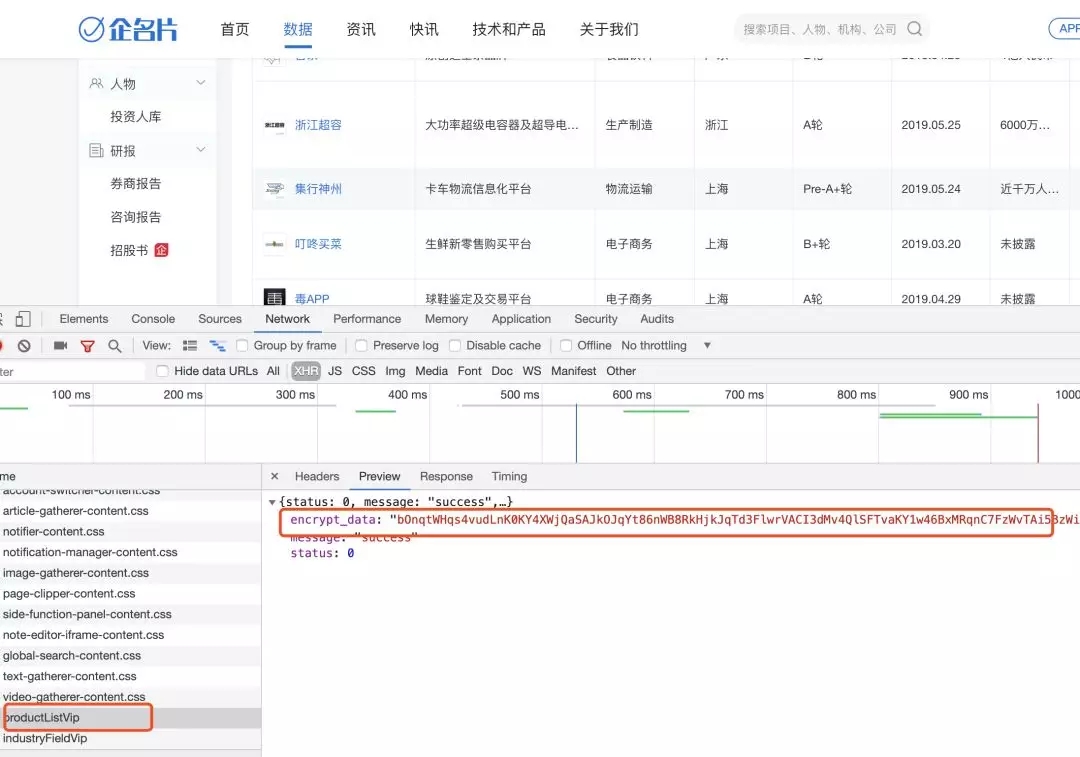

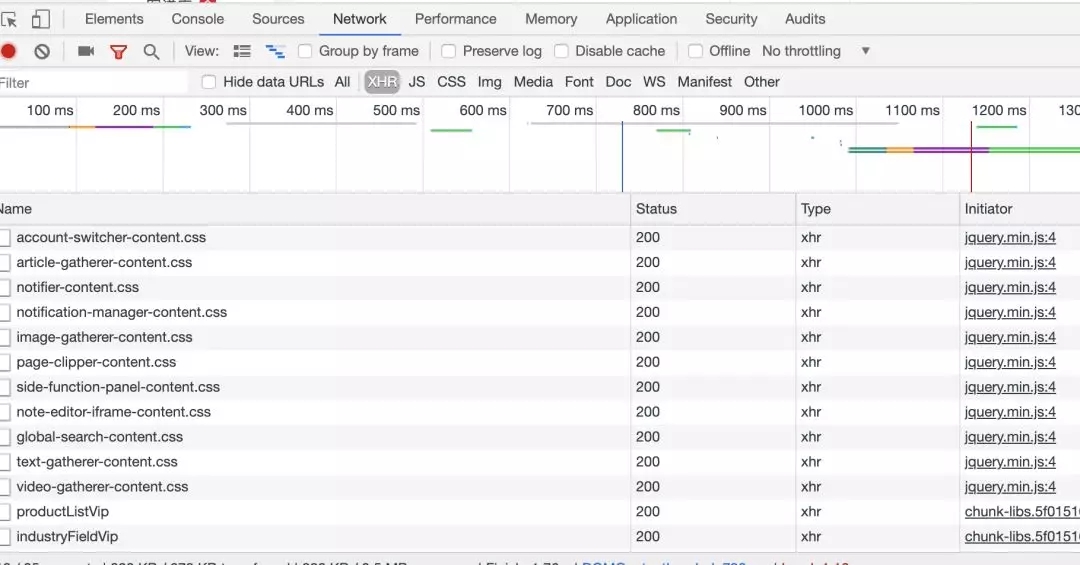

3 m; H* b4 O! c& D) D 首先打开链接,点击 F12 查看网络请求面板。在 pinvestment 响应里可以看到是一个 JS 调用的代码,并没有我们想要的 HTML 代码,显示网页是由 JS 动态生成。$ d* a/ M3 @- n5 r* [

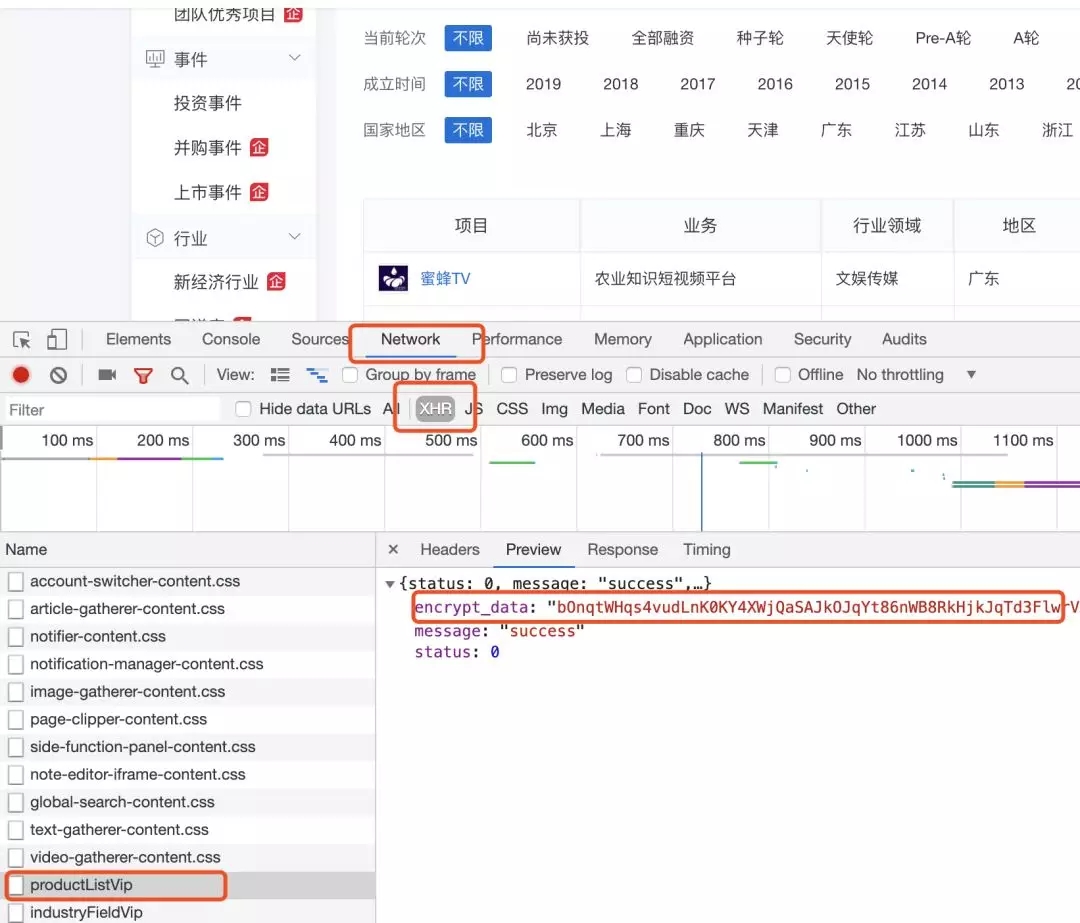

S# K9 I T5 m4 K# u7 | 在点击 XHR,我们就可以看到一个 productListVip,这里面有个 encrypt_data 数据。参数内容像是一串 Base64 字符。既然网站对这个参数做了加密,说明它不想被爬取,所以可以做个假设:我们的目标数据就是 encrypt_data 参数里的内容。

0 q/ j, ~, v3 _: J

& q$ M! P W! C# o2 P% n5 ~

& q$ M! P W! C# o2 P% n5 ~

接下来我们就要破解 encrypt_data。" w* Y( G1 } w% B/ O2 I

4.2 断点调试 JS 源码

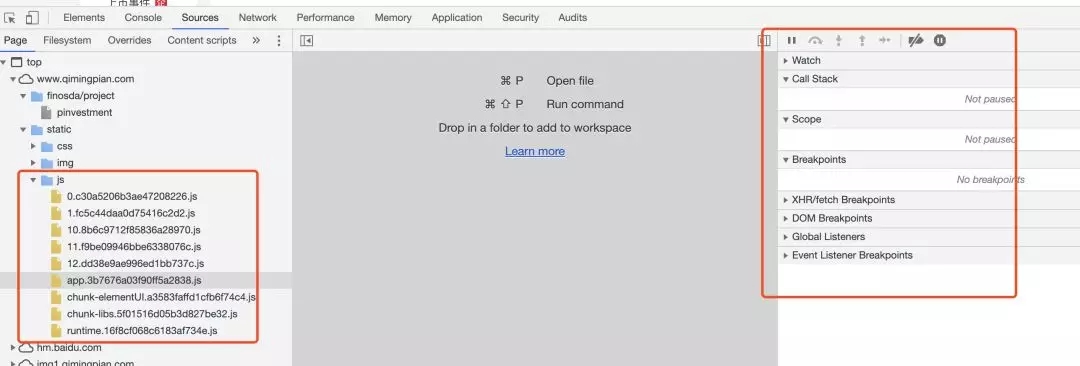

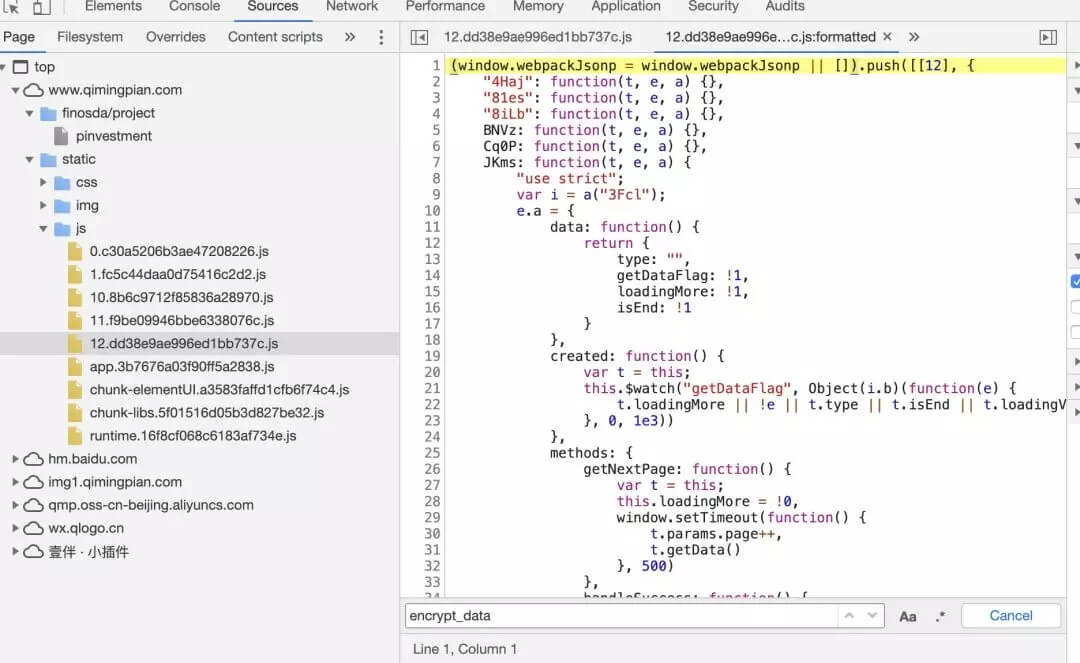

; a1 u3 S2 d$ ]( G0 j b 打开开发者工具,点击 Sources 我们在 js 文件夹中就可以找到网页的 JS 代码,在右侧我们就可以进行断点调试。

& [: l$ V$ W* [+ u T( W8 c

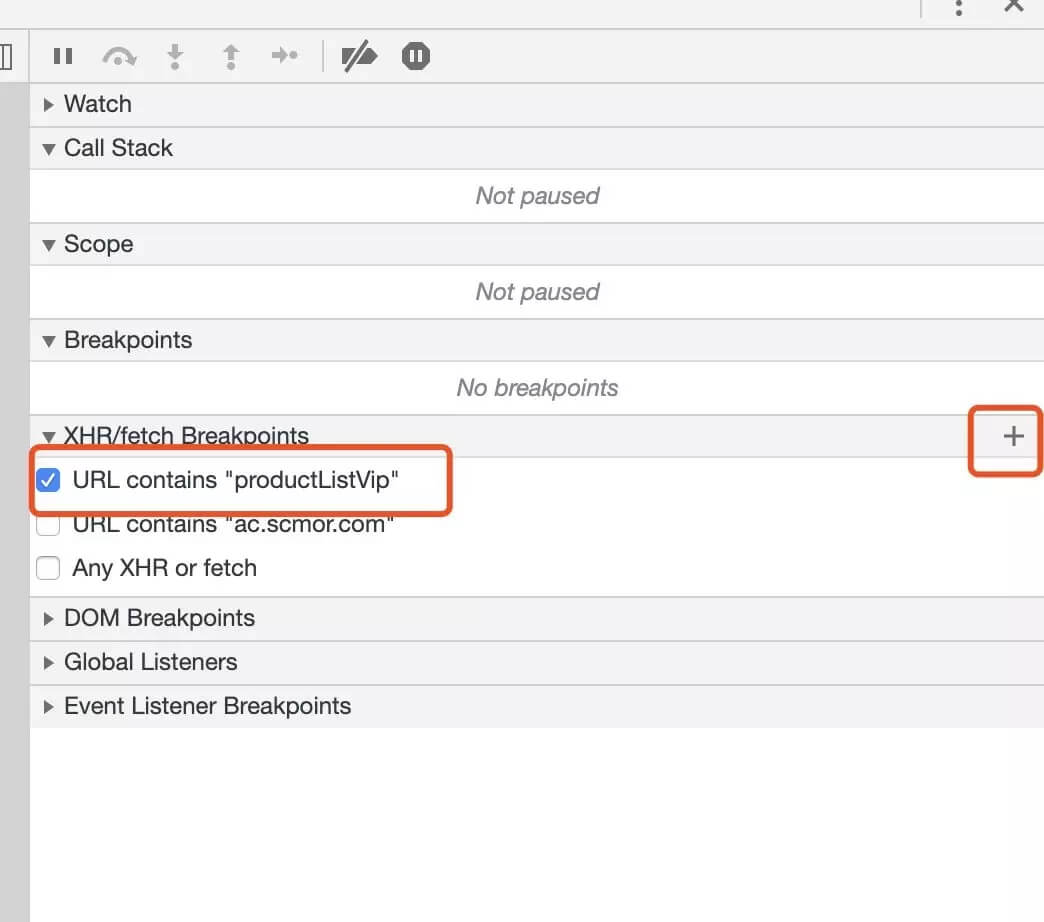

) O4 j' \% ?; F7 g0 _% y t 在断点调试拦里有个 XHR/fetch Breakpoints 选择,而我们含有 encrypt_data 加密的参数正是一个 XHR 请求,所以我们点击+号,把 productlistVip 请求 url 添加进去。! B. H1 E; P5 ?& j

9 ~% U A1 w& W1 O( }1 e 随后我们重新刷新网页,就可以一步步的调试找到可疑的地方。) R2 [5 x/ K& c! _9 q% R0 c

小技巧:

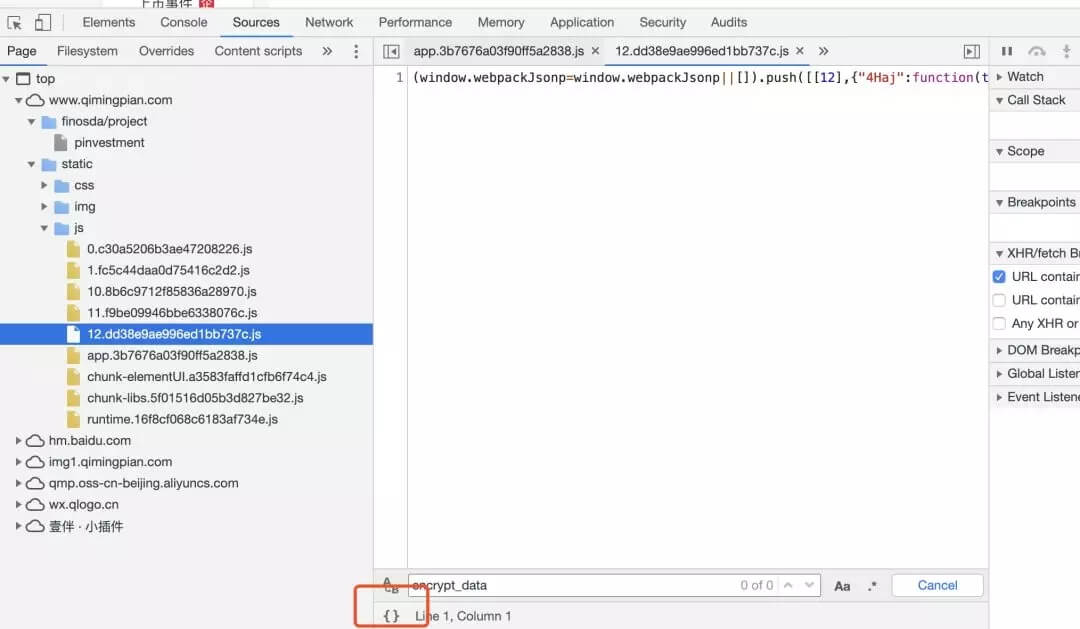

& {( x8 O8 m8 l |8 |1 花括号进行美化- T6 r# ?7 J, v* y; F2 y" k

/ e. C! d# p- @; k4 W

点击左下角的花括号,可以把乱序的 JS 代码,变成有序的代码,看起来就非常的方便。0 y6 F$ R( ]8 m* F8 A

: U' G5 V" h" J% q

: U' G5 V" h" J% q

4 Z( W6 l, j' j3 s2 控制台输出执行结果

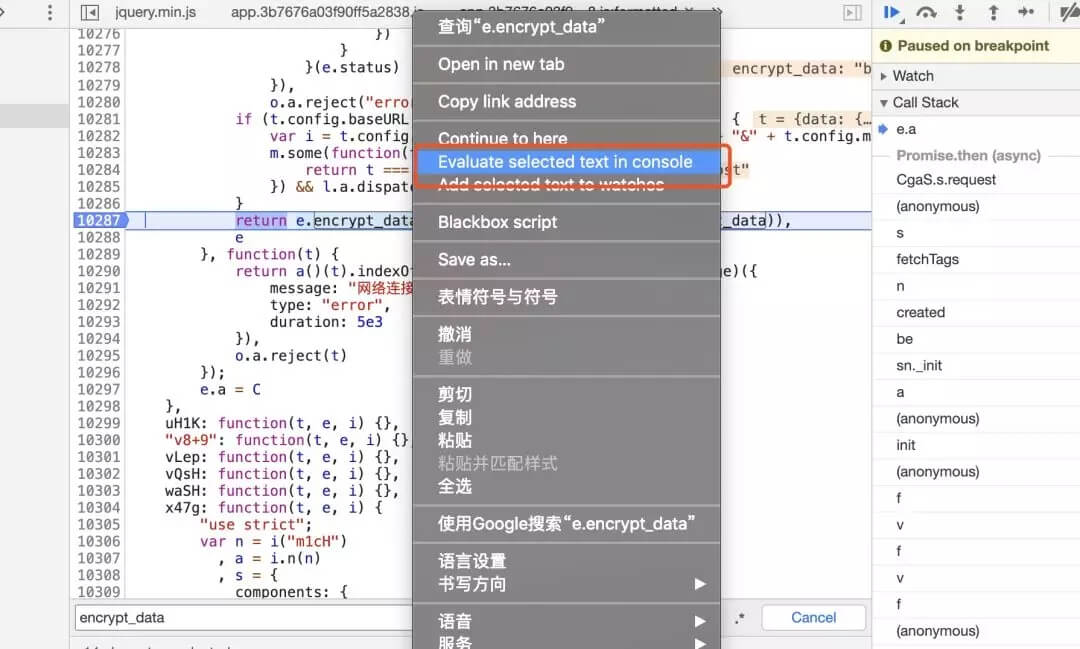

, C% |, Y" [( H7 {) D! K 如果你找到比较可疑的点,你可以选中可疑的代码段,点击右键有个 Evaluate selected 选项,它就会在控制台输出执行的结果。

" v& m2 G& x" i; z$ M

/ }! b. d+ \' f6 i

# N/ }' w& T/ R* E$ }

) O( J, Q$ `' x3 t3 Q/ ~; X

) O( J, Q$ `' x3 t3 Q/ ~; X

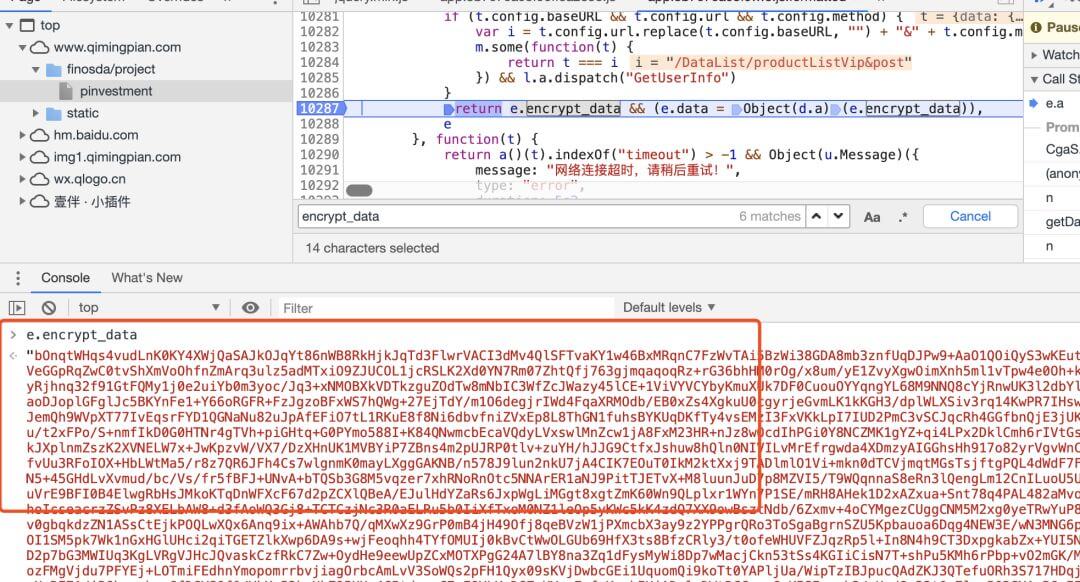

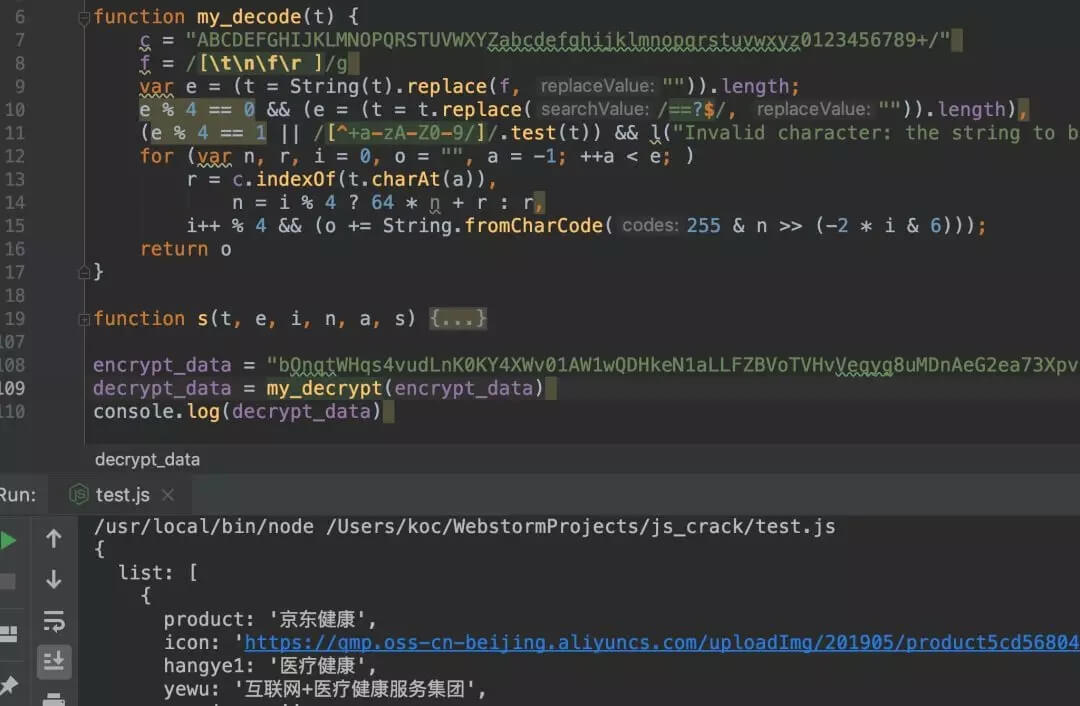

其实上图中执行 Object(d.a)(e.encrypt_data) 返回的内容就是我们需要的数据了。进到这个函数体里边,就能找到解密函数:其实上图中执行 Object(d.a)(e.encrypt_data) 返回的内容就是我们需要的数据了。进到这个函数体里边,就能找到解密函数:: J5 M; ]; O& Z5 X- z) _1 d+ n

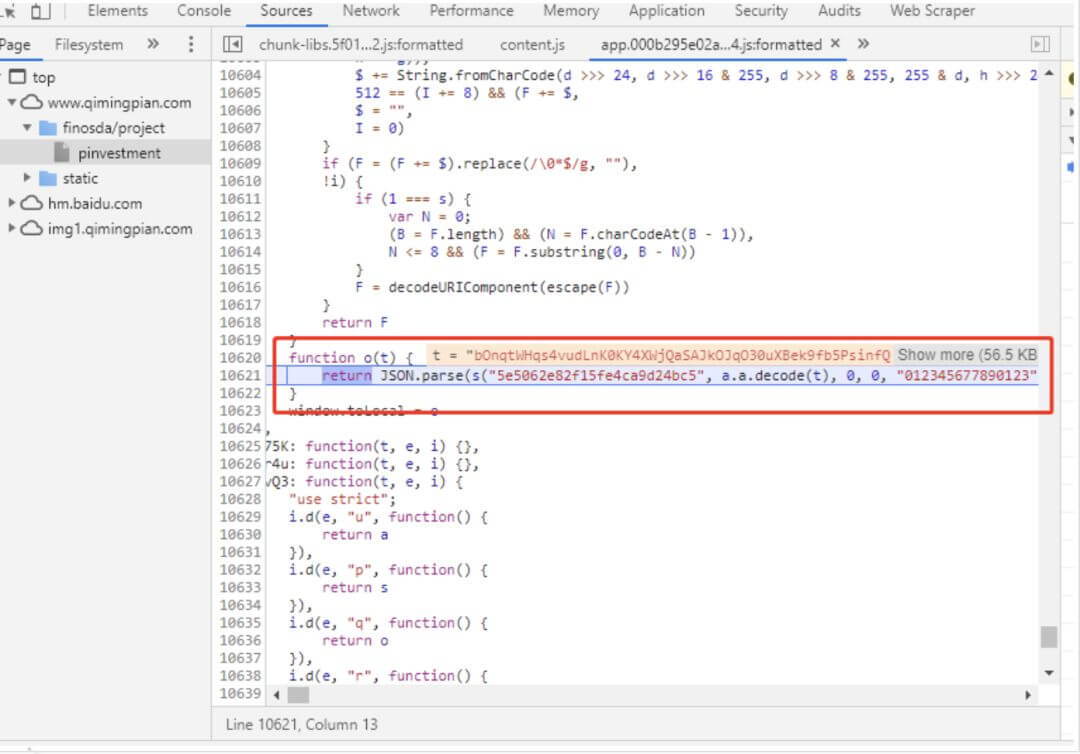

, l5 r# ?0 r( ?8 P function o(t) 就是我们需要的解密函数,可以看到它先调用 s 函数,传入了四个参数,除了a.a.decode(t) 外其他三个都是写死的,最后用 JSON.parse 转为 json 对象。

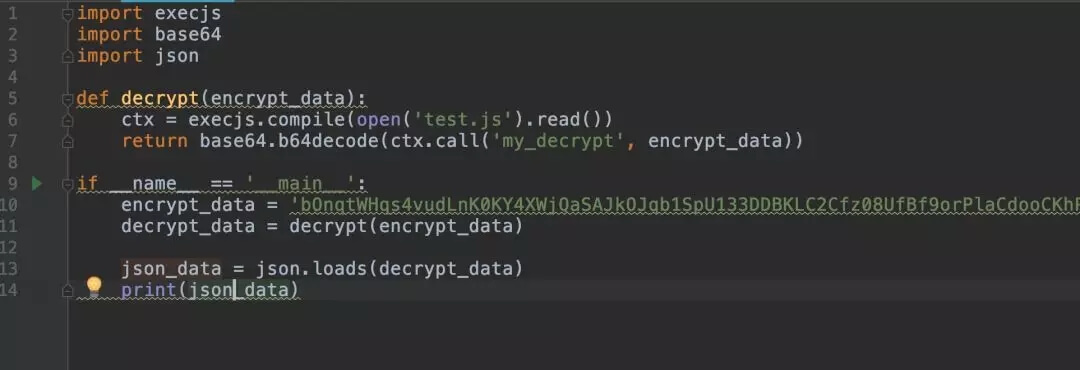

8 t: ~4 X& r5 {然而,找到解密函数后,我们要做的不是去分析它函数内部做了什么,虽然可以研究它的解密算法然后用 Python 重写,但这样太复杂且没必要。因为我们可以用 PyExecJS 这个库,直接用 Python 调用并执行 js 代码。

7 l/ ?9 V; A; U 这时候,WebStorm 就派上用场了。新建一个 js 文件,把 function o里涉及的代码全部抠下来。然后执行 console.log 把执行结果打印出来。篇幅问题就只贴部分代码:

' p% i& w' o5 w. t6 k$ C1 _6 u+ B) q3 _8 S* f* n

+ Z0 M, G+ c) K+ H9 `5 a, N+ m

+ Z0 M, G+ c) K+ H9 `5 a, N+ m

成功输出正确的数据,最后用 Python 去调用解密函数就行了。

! d3 @% \: E' ?" u: {. Y

- R! x: F" g+ d) f7 ~; p6 { |

|

|手机版|小黑屋|paopaomj.COM

(

|手机版|小黑屋|paopaomj.COM

( ![]() 渝ICP备18007172号|

渝ICP备18007172号|![]() 渝公网安备50010502503914号 )

渝公网安备50010502503914号 )